Typecho 1.2 评论XSS漏洞修复方法记录

Typecho 1.2存在XSS漏洞,可导致信息泄露和账户被盗。建议升级至最新版本或修改特定文件以修复漏洞。

本文最后由 荒野孤灯 更新于 2023 年 11 月 18 日 11 时 52 分,已有 562 天未更新。今日被查阅 13 次,若内容或图片资源失效,请留言反馈,谢谢!

摘要由 AI 智能生成

昨天看到文章说:Typecho 1.2评论存在XSS漏洞,攻击者可以在评论中注入恶意脚本来攻击网站用户。

该漏洞可能会导致用户的人信息泄露、账户被盗等安全问题。建议用户尽快升级到最新版本或采取其他安全措施来保护自己的网站数据安全。

前言

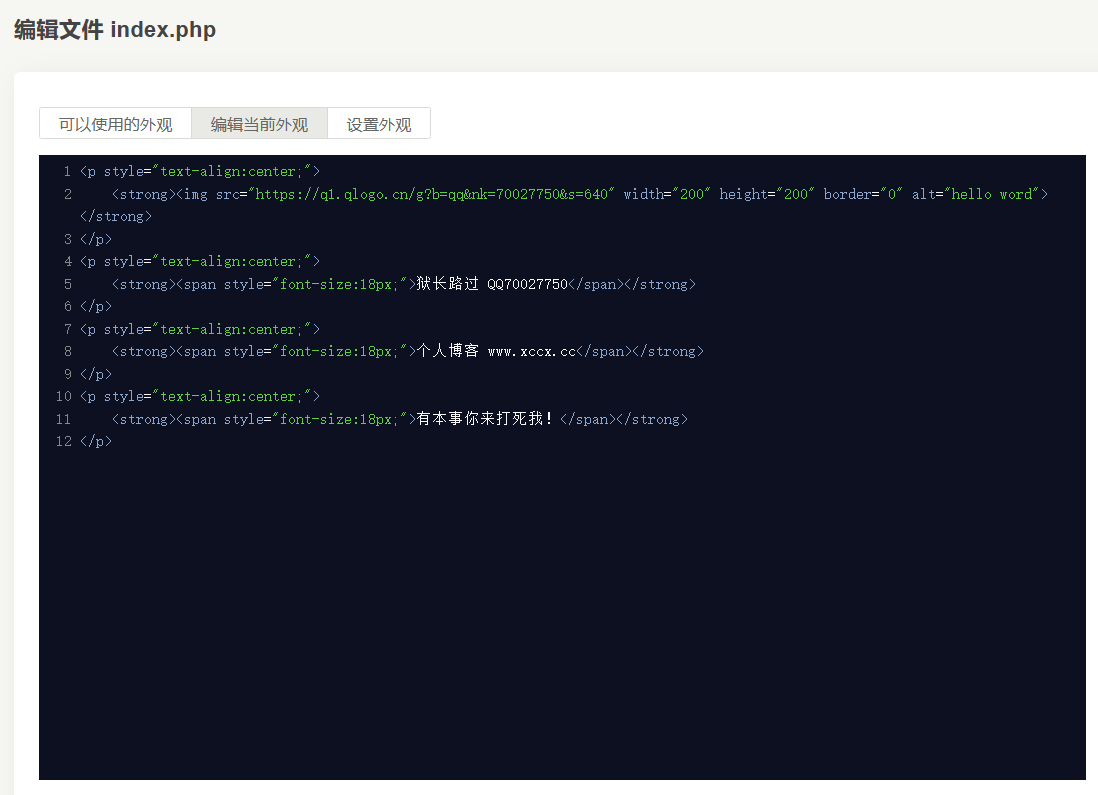

今天上午蹲坑时打开博客,麻蛋,主题首页源代码被篡改了!FUCK!!!也搞不懂是不是因为时这个漏洞造成的,权当是吧!

博友提醒

没多久,收到博友昀晓Light留言,提醒修复 Typecho 1.2 评论XSS漏洞,并提供具体方法:

目前有三种解决方法:

- 更新V1.2.1-RC版本

- 修改来自GitHub提交的#1547PR

- 暂时关闭评论

1.2.0正式版修复方法

步骤一:修改 var/Widget/Base/Comments.php 文件第271行

echo '<a href="' . Common::safeUrl($this->url) . '"'步骤二:修改 var/Widget/Feedback.php 文件第209行和308行

//209行

$comment['url'] = $this->request->filter('trim', 'url')->url;

//308行

$trackback['url'] = $this->request->filter('trim', 'url')->url;typecho 安全加固

之前博主就遇到过typecho博客程序被黑事件,那时整理了一篇方法,但这个博客没有修改,大意了。

今日事后,吓得赶紧按上面的方法修改,具体能不能挡住居心不良者,还不敢肯定,算是个心理安慰吧……

记录下今日博客之遭遇,并提供解决方法,希望对您有帮助!

感谢博友

再次感谢博友昀晓Light!!!

也提醒博友们尽快修复这个漏洞。并且网站数据要常备份!!

文章标题:Typecho 1.2 评论XSS漏洞修复方法记录

分类标签:折腾,typecho,typecho优化

文章链接:https://www.80srz.com/posts/1197.html

许可协议: 署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)

分类标签:折腾,typecho,typecho优化

文章链接:https://www.80srz.com/posts/1197.html

许可协议: 署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)

不要惯着这些人,你这是备案的网站,直接报案,我那个破站都抓了两个了!😀也刚好朋友是JC,顺手处理的事。

没有备案😂

😜被搞的都是流量比较大的网站

那为何要搞我呢?!

www.baidu.com 百度一下

我参考你的已经修改好了,话说回来,这个人真有大病。

小心他去黑你,哈哈

我能说穷吗?!

设置也麻烦吧,我是小白

感谢分享,哎这周忙的这事都忘了

🤓🤓🤓

这些人一天吃多了没事做,估计是个初中或者高中生。

为了炫技,幼稚~

是啊,现在的中学生玩这个很溜。。。

之前玩Hexo的时候用过这个皮,挺好看的。

我也这么觉得……

我也有个Typecho的站点,不过没人知道!

保密?!

😂我也被这个漏洞搞过 只不过防火墙帮我拦截了

要不然 我估计也会像你这样了

嗯嗯 ,很烦人!⌇●﹏●⌇